Ako nenaletieť sviatočným kybernetickým podvodom

Opäť je tu to ročné obdobie – blíži sa vianočná sezóna a bohužiaľ aj „sviatočné“ podvody. Minulý rok FBI Internet Crime Complaint Center (IC3) informovalo, že takmer 12 000 obetí sa stalo obeťou sviatočných podvodov, čo malo za následok straty presahujúce 73 miliónov dolárov.

V tomto blogovom príspevku preskúmame niektoré bežné témy a taktiky phishingu, ktoré sa používajú na zacielenie na ľudí počas tohto sviatočného obdobia, aby sme vám a vašim zamestnancom pomohli zostať chránení pred počítačovou kriminalitou aj počas tohto obdobia.

4 klasické sviatočné podvody vylepšené s AI

Hrozby vylepšované s AI (umelou inteligenciou) sú čoraz častejšie a veľmi podobné hrozbám, s ktorými sa stretávame každú sviatočnú sezónu. Hlavný rozdiel je v tom, že sú sofistikovanejšie a ťažko rozpoznateľné. Dávajte si pozor na tieto štyri populárne typy podvodov.

1. Nákupné podvody

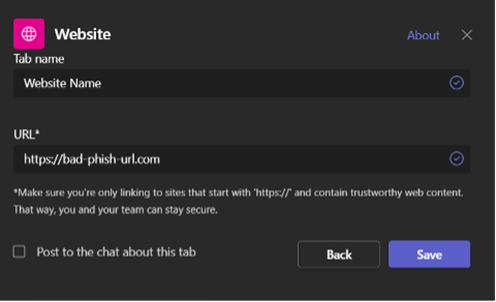

Hoci je lákavé skočiť na časovo limitované ponuky a špeciálne zľavy, táto dychtivosť môže byť pre kyberzločincov slabosťou, ktorú môžu využiť. Jedným zo spôsobov, ako to dosiahnuť, je nasmerovať obete na phishingové webové stránky, ktoré ponúkajú luxusný tovar, elektroniku alebo obľúbené značky oblečenia za podozrivo nízke ceny. V posledných rokoch výskumníci hrozieb videli, ako počítačoví zločinci registrujú tisíce podvodných domén pre známe globálne značky a potom ich používajú na rozsiahle phishingové kampane.

S príchodom generatívnej AI (GenAI) je vytváranie presvedčivých falošných online maloobchodných predajní jednoduchšie a rýchlejšie ako kedykoľvek predtým. Predtým mohlo vytvorenie nástrojov, ktoré uľahčovali podvody, trvať hodiny. S GenAI to teraz trvá niekoľko sekúnd. Tieto falošné stránky obsahujú ukradnuté logá, podobné domény a sofistikovaný dizajn, ktorý verne napodobňuje legitímnych predajcov.

Obete, ktoré zaplatia na týchto falošných maloobchodných stránkach, buď dostanú falošné položky, alebo vôbec nič. Najhoršie je, že nevedomky odovzdávajú svoje osobné údaje vrátane čísel kreditných kariet kyberzločincom.

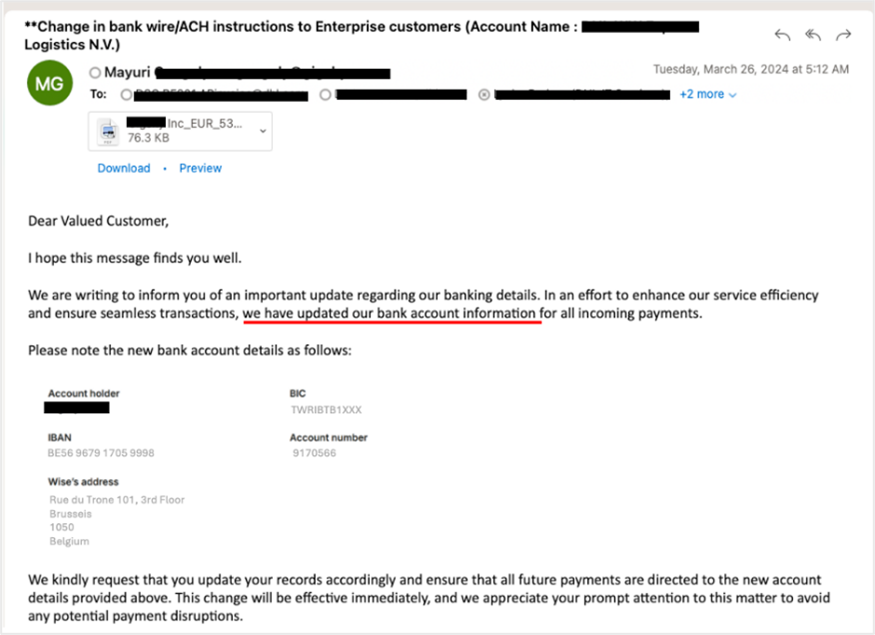

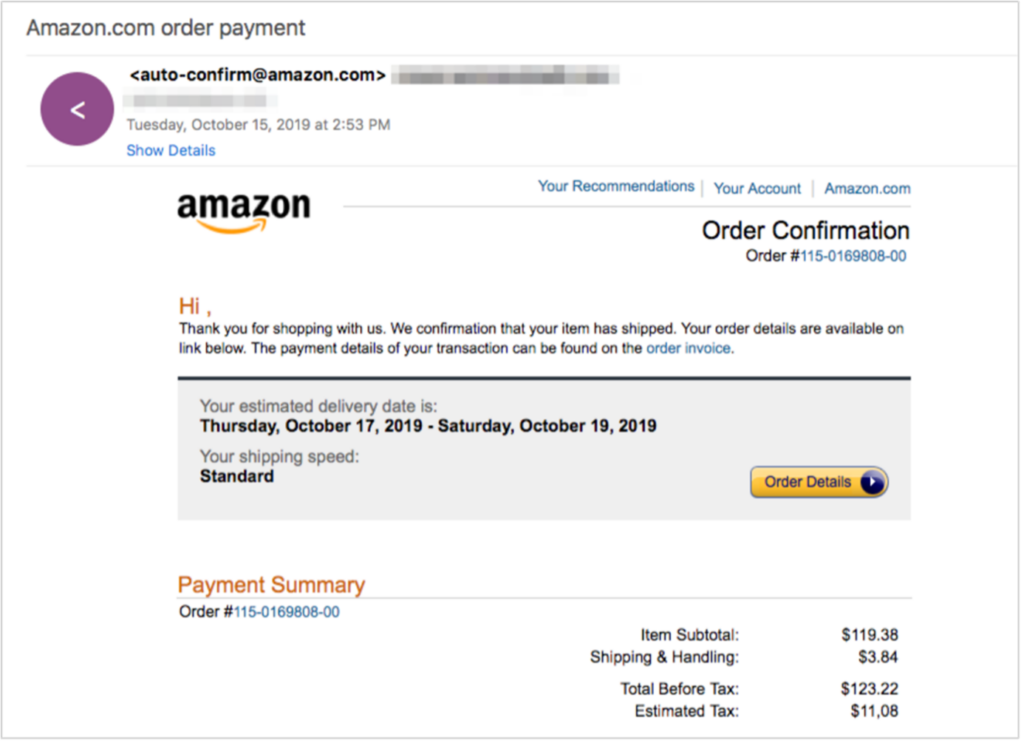

2. Dodávacie podvody

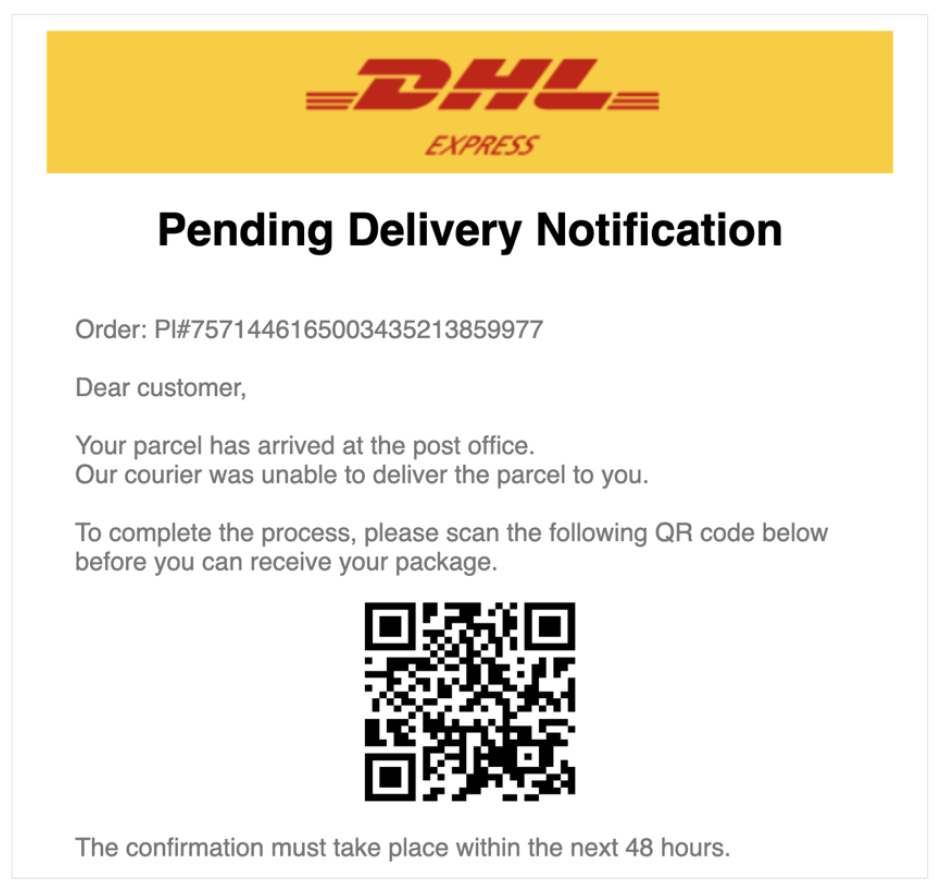

Rovnako ako bleskové výhodné ponuky vytvárajú naliehavosť, aktualizácie dodávok sú ďalším typom upozornení, ktoré ľudia len zriedka ignorujú. Keď sa vyskytne problém so zásielkou, väčšina ľudí okamžite koná.

Podvodníci vynikajú vo využívaní ľudskej psychológie. A to platí najmä vtedy, keď ide o manipuláciu ľudí prostredníctvom strachu. Bežne používajú e-mail alebo SMS na vydávanie sa za dôveryhodné prepravné spoločnosti, ako sú DPD, SPS, USPS a podobne. Tieto podvody zvyčajne zahŕňajú informácie o zlyhaní doručenia, neúplné informácie o doručení, chýbajúce balíky alebo balíky, ktoré sú údajne zadržané na platbu.

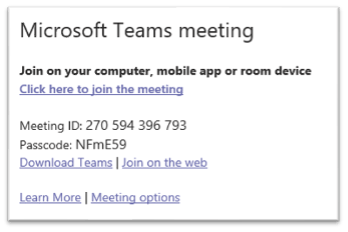

V poslednej dobe útočníci vyvinuli svoje taktiky, kde zahrnuli QR kódy ako phishingové nástroje. Namiesto priameho vkladania škodlivých adries URL obsahujú kódy QR, ktoré vyzývajú na skenovanie. Táto vznikajúca technika, známa ako phishing s QR kódom alebo quishing, si získala trakciu čiastočne vďaka rozsiahlemu prijatiu QR kódov počas pandémie COVID-19.

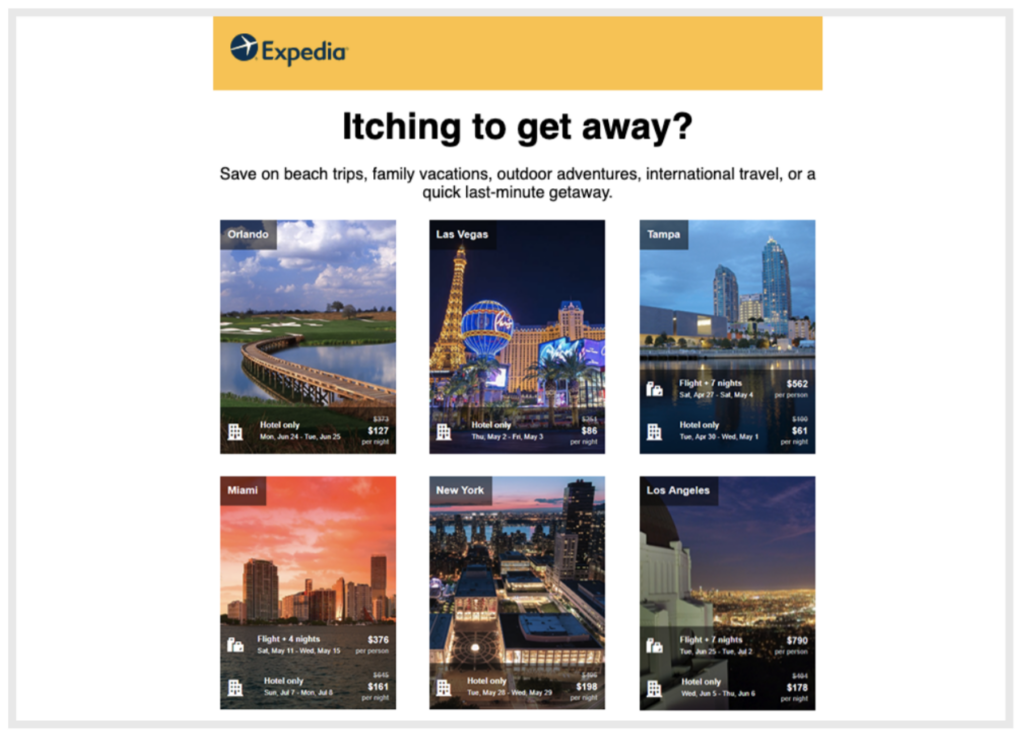

3. Cestovné podvody

Počas dovolenkovej sezóny veľa ľudí hľadá cenovo dostupné letenky a ponuky hotelov. Kyberzločinci to využívajú tým, že vytvárajú falošné cestovné rezervačné stránky, ktoré ponúkajú neodolateľne nízke ceny.

V bežnom scenári podvodníci vytvárajú webové stránky, ktoré falšujú známe online cestovné kancelárie. Na týchto stránkach sú obetiam ponúkané veľmi výhodné balíky. Ak sa nechajú zlákať, zvyčajne zaplatia viac, ako je inzerovaná cena, alebo dostanú neplatné rezervácie bez možnosti vrátenia peňazí.

S nárastom AI sa tieto podvody len stali sofistikovanejšími. Útočníci teraz používajú GenAI na vytváranie presvedčivých phishingov vo viacerých jazykoch. Kým predtým bolo ľahké odhaliť podvodné e-maily kvôli ich gramatickým a pravopisným chybám, už to tak nie je. Kyberzločinci teraz môžu ľahko prekonať jazykové a kultúrne bariéry:

Napríklad ktorom kyberzločinec, ktorý nevie po nemecky, chce spustiť cestovný podvod, ktorý sa zameriava na nemecky hovoriacich ľudí. Nástroje AI umožňujú generovať gramaticky presné a dôveryhodne vyzerajúce e-maily, ktoré sa vydávajú za akúkoľvek veľkú nemeckú leteckú spoločnosť. Tieto správy obsahujú kľúčové prvky, ako sú logá, vysokokvalitné obrázky a gramaticky presný jazyk, vďaka ktorým vyzerajú legitímne.

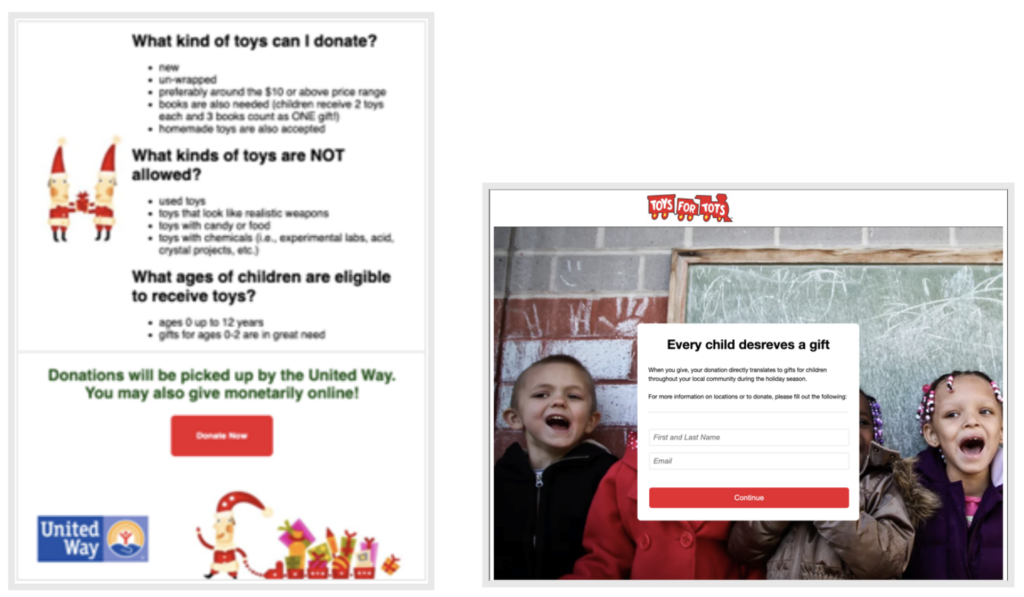

4. Charitatívne podvody

Možno jedným z najviac eticky znepokojujúcich systémov je charitatívny podvod. Podvodníci vedia, že ľudia sú počas prázdnin zvyčajne štedrejší, a tak využívajú ich štedrosť, aby ich využili. Nielenže kradnú peniaze, ale kradnú aj osobné údaje za účelom krádeže identity.

Jedným zo spôsobov, ako to robia, je zakladanie falošných organizácií na využitie dobrej vôle verejnosti. Viaceré vládne subjekty, vrátane IRS a FTC, vydali varovania, aby sa ľudia mali na pozore pred organizáciami, ktoré o sebe odmietajú poskytnúť podrobné informácie. Ďalšou červenou vlajkou je, keď je prítomný evidentný tlak na okamžitý dar. Pamätajte: Legitímne charitatívne organizácie vítajú dary kedykoľvek a sú transparentné, pokiaľ ide o ich činnosť.

Jedným z bežných scenárov sú podvodné kampane na darovanie hračiek. Najprv sú obete požiadané, aby poskytli osobné informácie. Potom sú nútení zdieľať údaje o svojej kreditnej karte alebo vykonávať bankové prevody na podvodné účty.

Tipy, ako zostať v bezpečí počas týchto sviatkov

GenAI zvyšuje sofistikovanosť a škálovateľnosť phishingových podvodov. Hrozby poháňané umelou inteligenciou však nezaviedli žiadne neprebádané možnosti, ktoré by v prostredí hrozieb ešte neboli prítomné. Preto všeobecné pokyny pre bezpečnosť zostávajú rovnaké.

Tu je niekoľko tipov, ako sa vyhnúť podvodom počas týchto sviatkov. Zdieľajte ich so svojimi zamestnancami a spolupracovníkmi, aby ste im pomohli identifikovať sviatočné podvody vylepšené s AI a vyhnúť sa im:

- Dávajte si pozor na ponuky, ktoré sa zdajú byť príliš dobré na to, aby boli pravdivé

- Zvoľte priamy prístup na oficiálne stránky predajcov; neklikajte na vložené odkazy

- Dajte si pozor na akúkoľvek správu, ktorá vyžaduje okamžitú akciu

- Overte identitu odosielateľa prostredníctvom alternatívnych kanálov

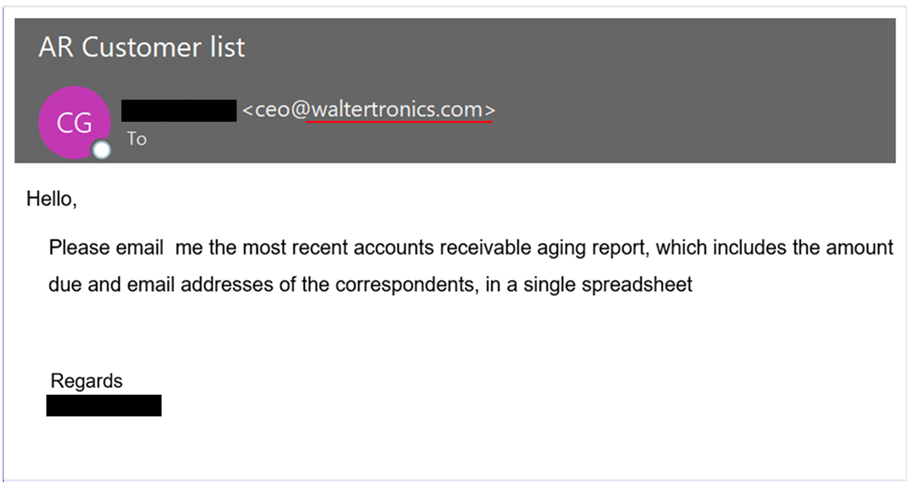

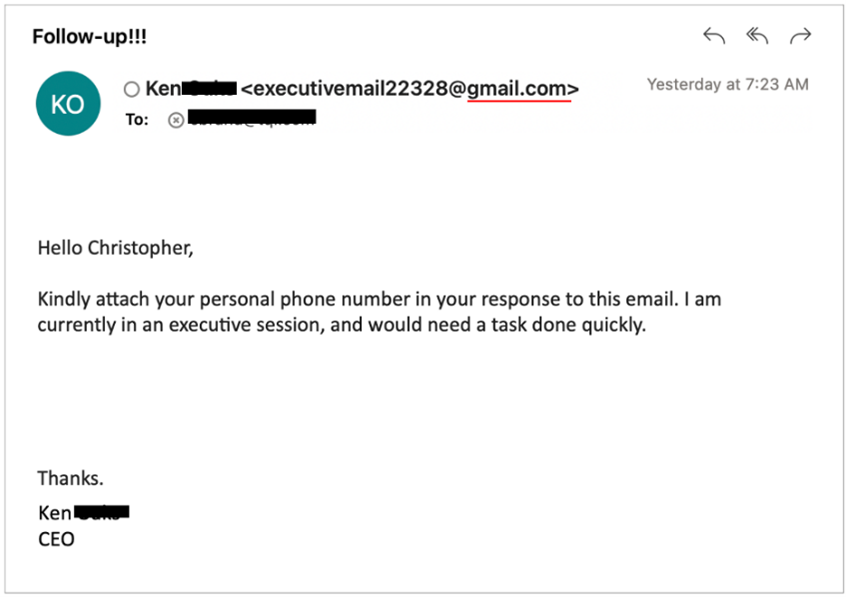

- Vždy umiestnite kurzor myši na e-mailové adresy, aby ste odhalili úplné informácie o odosielateľovi – a zachytili akékoľvek falošné zobrazované meno

- Zamerajte sa skôr na zámer správy než na gramatiku alebo pravopis; tieto tradičné červené vlajky sú teraz oveľa menej spoľahlivé

- Povoľte dvojfaktorové overenie vždy, keď je to možné

- Vzdelávajte seba a svoje okolie kontinuálne o kybernetickej bezpečnosti