Ako zabrániť falšovaniu e-mailov (spoofingu) pomocou DMARC

Ako sme načrtli už v predchádzajúcom blogu: e-mailové útoky sú pre kyberzločincov vektorom útokov číslo jedna. Na uskutočnenie týchto útokov totiž nie je potrebná vysoká úroveň technickej vyspelosti. A keďže sa jednoducho spoliehajú na zlyhanie ľudského faktoru, niet pochýb, prečo je to taká obľúbená taktika.

Jedným zo spôsobov, ako môžu kyberzločinci výrazne zvýšiť svoje šance na úspešný útok, je, keď môžu príjemcu presvedčiť, že komunikuje s osobou alebo značkou, ktorú poznajú alebo ktorej dôverujú. Pri vytváraní tejto ilúzie zohráva rozhodujúcu úlohu „spoofing e-mailov“. Dnes sa pozrieme ako funguje spoofing e-mailov, prečo spôsobuje zmätok a ako môže DMARC chrániť vašu firmu.

Ako kyberzločinci používajú e-mailový spoofing (sfalšovanie e-mailovej adresy)

Keď útočník používa e-mailové spoofing, sfalšuje odosielaciu adresu, takže správa vyzerá, že pochádza od legitímnej spoločnosti, inštitúcie alebo osoby. Kyberzločinci používajú sfalšované domény na iniciovanie útokov, ako je phishing, malvér a ransomware a ohrozenie zabezpečenia firemného e-mailu (BEC).

Negatívne dôsledky sfalšovaných (spoofed) e-mailov

Keď útočník sfalšuje legitímne domény a použije ich pri útokoch, negatívne dôsledky pre spoločnosti môžu byť značné. Predstavte si, že váš najlepší zákazník veril, že s vami komunikuje, no namiesto toho interagoval s útočníkom a utrpel značnú finančnú stratu. Bohužiaľ, podobné scenáre sa odohrávajú denne. A môžu viesť okrem iného k nasledujúcim problémom.

- Strata dôvery

Ak útočníci uspejú vo svojom úsilí sfalšovať doménu spoločnosti a použiť ju na odosielanie phishingových e-mailov alebo inej škodlivej komunikácie, príjemcovia môžu stratiť dôveru v túto firmu. Keď používatelia dostanú falošné e-maily, ktoré vyzerajú, že pochádzajú od značky, ktorej dôverujú, môžu sa obávať budúcej komunikácie od tejto značky. Stratia dôveru v schopnosť spoločnosti chrániť svoje informácie.

- Poškodenie imidžu značky

Ako už bolo uvedené, falošná doména môže poškodiť imidž a povesť spoločnosti. Ak sa príjemcovia stanú obeťami phishingu alebo iných podvodov, ktoré zahŕňajú sfalšované domény, môžu spájať firmu alebo značku s podvodným alebo neetickým správaním.

- Finančné straty

Útoky na falošnú doménu môžu mať za následok finančné straty pre spoločnosti dvoma hlavnými spôsobmi.

- Priame finančné straty. K takýmto stratám môže dôjsť, keď útočníci používajú sfalšované domény na vykonávanie podvodných činností, ako je krádež citlivých osobných údajov alebo neoprávnené transakcie.

- Nepriame finančné straty. Tieto straty majú podobu nákladov spojených so zmiernením útoku. Môžu pochádzať z vyšetrovania incidentov, implementácie bezpečnostných vylepšení a úsilia, ktoré má pomôcť napraviť poškodenú povesť spoločnosti.

Implementujte DMARC, aby ste zabránili spoofingu

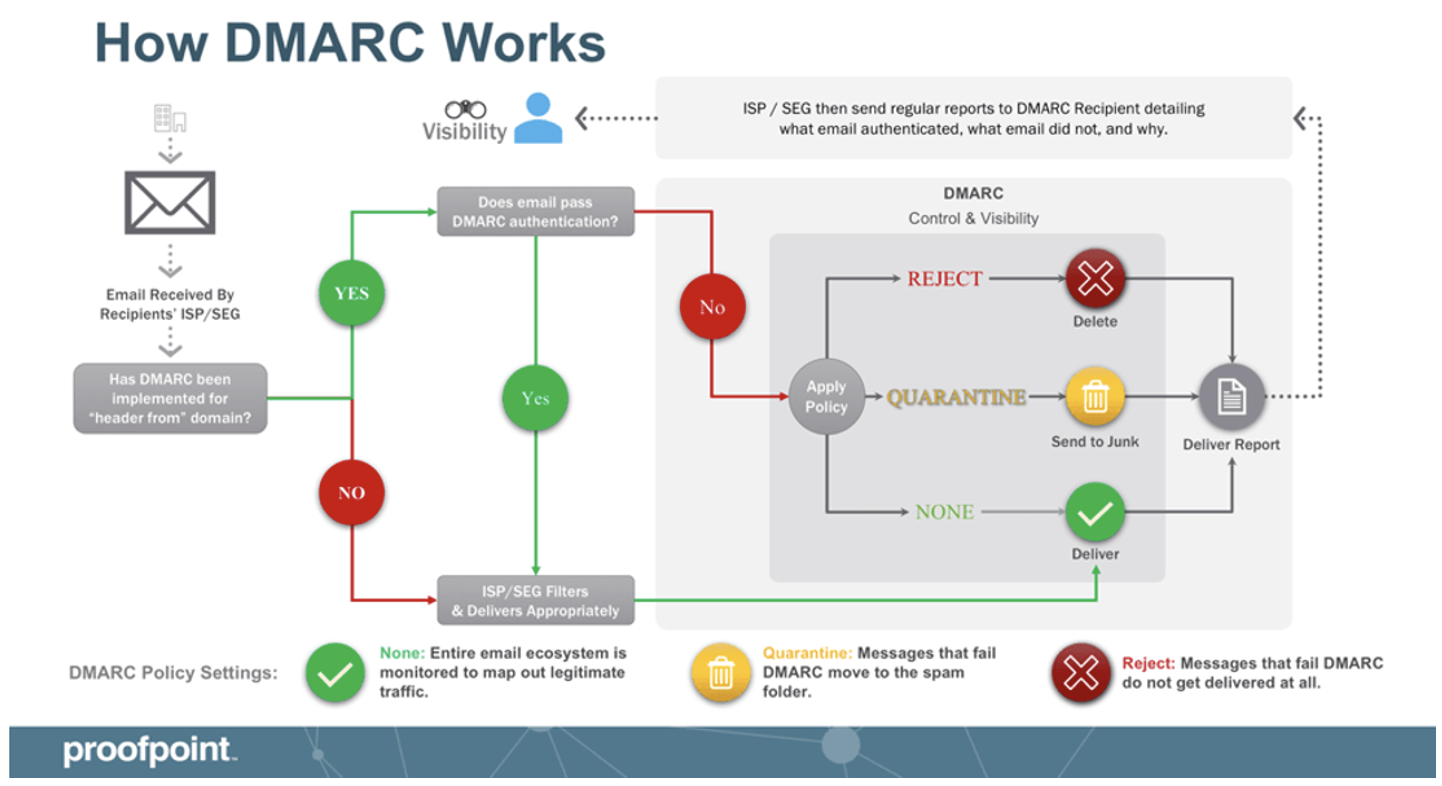

DMARC (Domain-based Message Authentication, Reporting and Conformance) je výkonný nástroj, ktorý pomáha predchádzať falšovaniu e-mailov. Tento protokol zabezpečenia e-mailov stavia na existujúcich mechanizmoch autentifikácie e-mailov a poskytuje pokyny na základe výsledkov autentifikácie. Tieto mechanizmy zahŕňajú:

- SPF alebo Sender Policy Framework, ktorý umožňuje vlastníkom domén špecifikovať IP adresy oprávnené odosielať e-maily v mene ich domény.

- DKIM alebo DomainKeys Identified Mail, ktorá pridáva digitálny podpis do každého odchádzajúceho e-mailu.

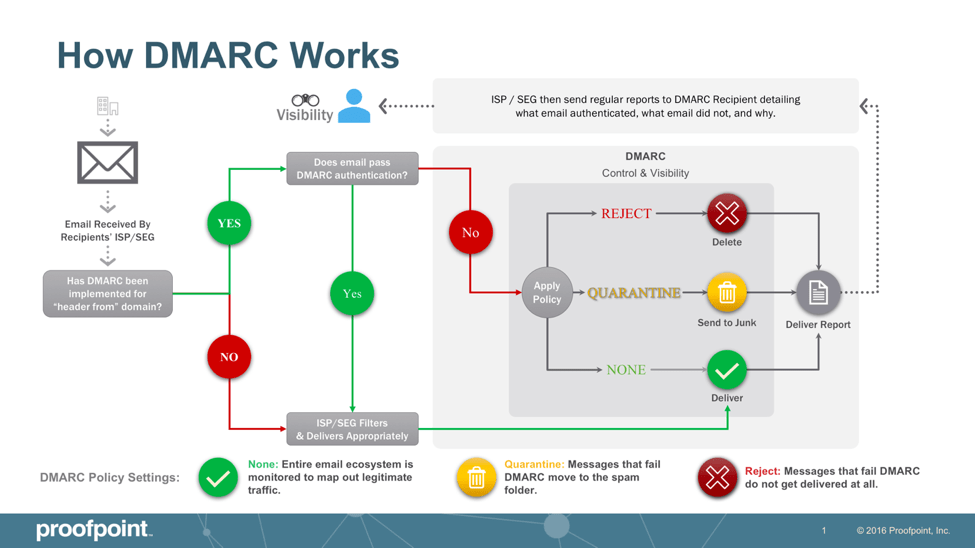

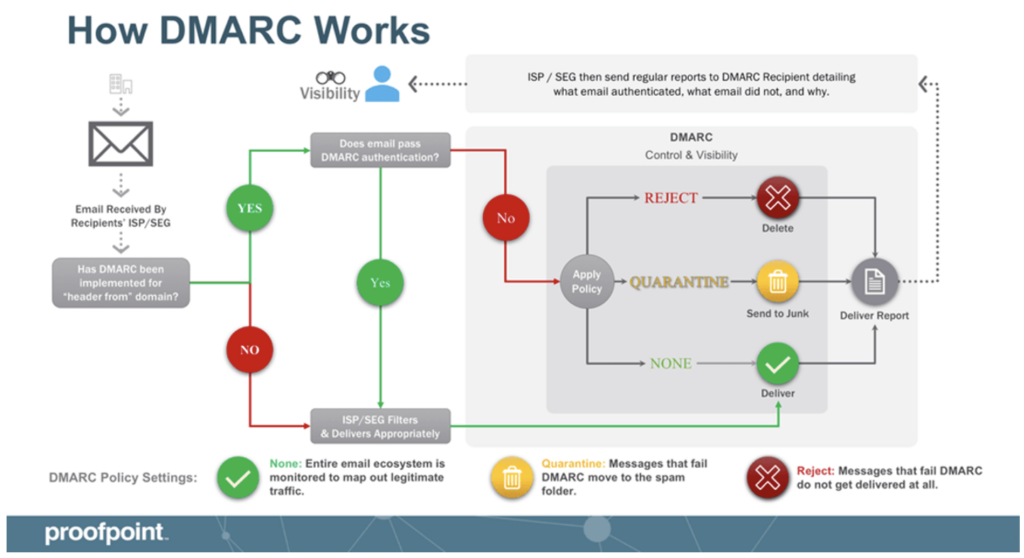

S DMARC môžu vlastníci domén špecifikovať pravidlá na spracovanie e-mailov, ktoré zlyhajú pri overovacích kontrolách. Tieto pravidlá zahŕňajú „žiadne“, „karanténa“ a „odmietnutie“. Stručne povedané, ak e-mail zlyhá pri autentifikácii, nastavená politika určuje, či môže byť doručený ako zvyčajne, označený ako spam alebo priamo odmietnutý.

DMARC poskytuje vlastníkom domén mechanizmus nahlasovania, aby získali spätnú väzbu o tom, ako prijímacie poštové servery spracúvajú ich e-maily. Patria sem informácie o výsledkoch overovania e-mailov, ktoré pomáhajú vlastníkom domén identifikovať potenciálne pokusy o spoofing alebo nesprávne konfigurácie.

Výhody DMARC

DMARC hrá kľúčovú úlohu v prevencii e-mailového spoofingu. Pomáha znižovať schopnosť útočníka spustiť úspešný kybernetický útok založený na falšovaných e-mailoch, ktorý sa spolieha na odcudzenie identity s cieľom získať dôveru používateľov. Keď vlastník domény implementuje DMARC, môže okrem iného očakávať tieto výhody:

- Vylepšená prevencia spoofingu. DMARC pomáha zabrániť škodlivým aktérom vydávať sa za legitímne domény. Robí to prostredníctvom presadzovania kontrol e-mailovej autentifikácie.

- Lepšia ochrana značky. Používanie DMARC na zabránenie neoprávnenému používaniu ich domén pri phishingových útokoch pomáha firmám chrániť si reputáciu svojej značky a udržiavať dôveru u zákazníkov.

- Prístup k praktickým štatistikám. DMARC má funkcie na vytváranie prehľadov, ktoré poskytujú cenné informácie o tom, ako sa spracováva e-mailová návštevnosť. Vlastníci domén môžu zase použiť tieto informácie na efektívnejšiu identifikáciu a zmiernenie bezpečnostných hrozieb.

Nezabudnime tiež, že spoločnosti ako Google, Yahoo a nedávno aj Apple oznámili nové požiadavky na overovanie e-mailov, ktoré by mohli ovplyvniť doručiteľnosť Vašich e-mailov. Každá organizácia, ktorá posiela viac ako 5000 správ denne na účty Google, Yahoo alebo Apple, bude musieť mať zavedené prísne pravidlá overovania e-mailov DMARC.

V prípade, že si s nastavením DMARC pre Vašu spoločnosť neviete radi, naši odborní zamestnanci Vám sú k dispozícii.