Ako útočníci zneužívajú sfalšované e-mailové adresy na zneužitie Vašej obchodnej komunikácie? 4 rizikové scenáre.

Keď počujete výraz „sfalšovaný“ alebo „spoofed“ e-mail, napadne vám hneď BEC útok? Platí to pre mnohých ľudí – najmä pre pracovníkov bezpečnosti IT. BEC je forma e-mailového podvodu a už roky je hlavným záujmom pracovníkov informačnej bezpečnosti. Ohrozenie zabezpečenia firemného e-mailu (BEC) je typ počítačovej kriminality, v rámci ktorého podvodník využije e-mail na to, aby nalákal niekoho na posielanie peňazí alebo prezradenie dôverných informácií o spoločnosti.

BEC podvody sú nákladný problém. Najnovšia správa o internetovej kriminalite od FBI Internet Crime Complaint Center (IC3) uvádza, že STRATY z BEC útokov boli minulý rok 2,9 miliardy dolárov. Od roku 2013 dosiahli akumulované finančné straty spôsobené BEC takmer 53 miliárd USD.

„Spoofing“ je odcudzenie identity a je podstatou e-mailového podvodu. Je to tiež jedna z najbežnejších techník používaných pri iných typoch útokov, ako je phishing a ransomware. Bezpečnosť vašej spoločnosti, podobne ako mnohé iné, sa pravdepodobne zameriava na zastavenie falošných e-mailov skôr, ako sa vôbec dostanú do doručenej pošty zamestnancov.

Je tu však viac problémov. Sfalšovaný e-mail má potenciál poškodiť reputáciu Vašej značky a ohroziť aj Váš obchodný ekosystém.

Tu je niekoľko bežných metód, ktoré útočníci používajú na vydávanie sa za iných, aby mohli pokračovať vo svojich útokoch:

- Spoofing zobrazovaných mien:

Zobrazované meno sa zobrazí v poli „Od:“ e-mailu. Je to najjednoduchšie manipulovateľný e-mailový identifikátor. Útočníci falšujú hlavičky e-mailov, takže klientsky softvér (napr. Outlook) zobrazuje meno podvodného odosielateľa, čo väčšina neškolených používateľov považuje za nosnú informáciu. - Spoofing domény:

Útočníci použijú presnú zhodu domény organizácie na spustenie tohto typu podvodného útoku. Útočníci, ktorí sa zapoja do spoofingu domény, sa pokúsia napodobniť odosielajúci server alebo odosielajúcu doménu. - Podobné domény:

Tretie strany môžu zaregistrovať podobné domény a posielať e-maily, ktoré vyzerajú, že pochádzajú z dôveryhodného zdroja. Napr. g00gle.com miesto google.com a podobne. - Kompromitované dodávateľské účty:

Pri niektorých pokročilých útokoch útočníci kompromitujú účet od dodávateľa, ktorý spolupracuje s firmou, na ktorú sa chcú zamerať. Napadnutý dodávateľský účet použijú na zneužitie e-mailovej komunikácie medzi ich cieľom a dodávateľom. Nakoniec sa útočníci dostanú ku svojmu cieľu: spustiť útok alebo vyžiadať podvodnú platbu alebo citlivé údaje od klienta.

Rôzne scenáre útokov:

Teraz sa pozrime na to, ako môžu útočníci použiť sfalšované e-maily na zneužitie dôveryhodných vzťahov, ktoré máte s vašimi zákazníkmi, obchodnými partnermi, dodávateľmi a zamestnancami:

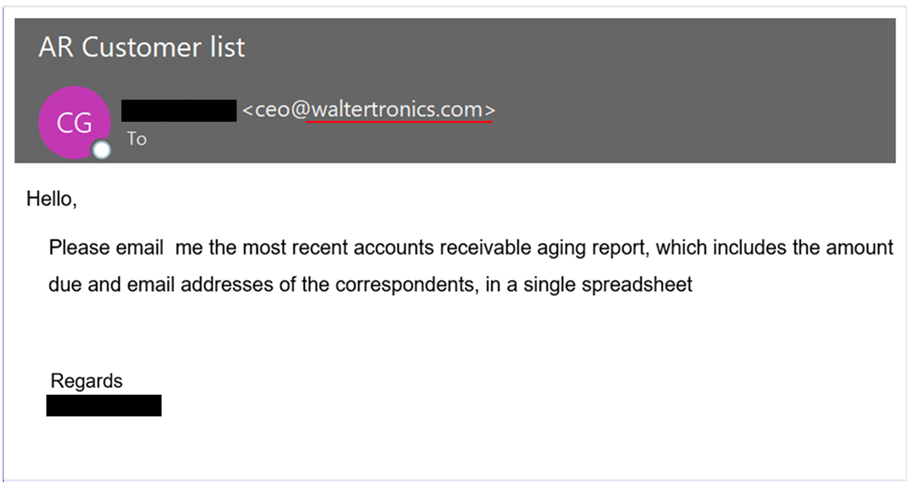

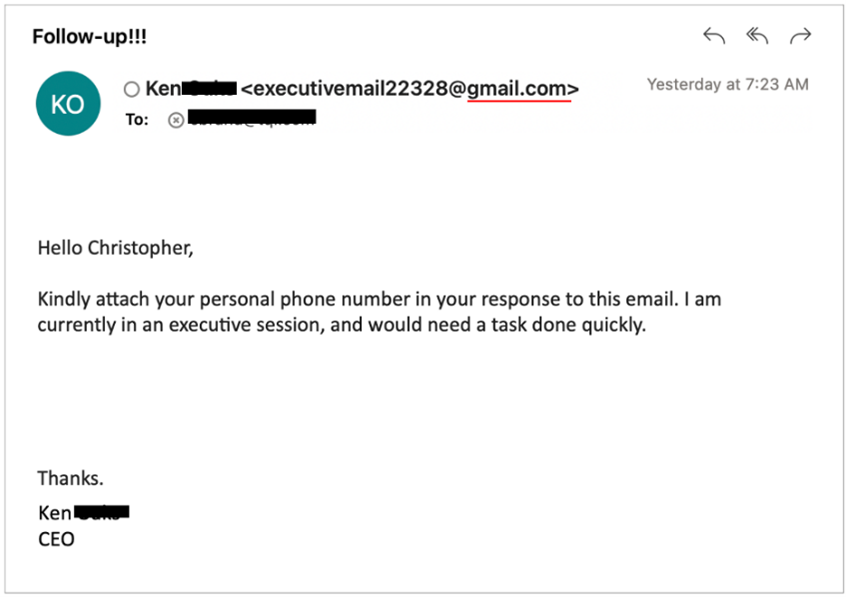

Scenár 1: Vydajú sa za vás, aby sa zamerali na vašich zamestnancov

Pravdepodobne najlepšie známy je prvý scenár, kde útočníci predstierajú, že sú niekým vo vašej spoločnosti, ako napríklad váš generálny riaditeľ alebo manažér. Podvod sa často začína jednoduchou návnadou, ktorá vyzerá ako neškodná správa, ako napríklad: Ako sa máte? Si pri svojom stole? Môžete mi súrne s niečím pomôcť?

Akonáhle útočníci dostanú obeť, aby sa zapojili, konverzácia sa rozvinie. Útočník môže obeť požiadať, aby pre ňu kúpila darčekové karty, vykonala podvodnú platbu alebo zdieľala dôverné údaje.

Útočníci sa môžu nielen vydávať za vedúcich pracovníkov, ale môžu tiež predstierať, že sú všeobecnými zamestnancami, ktorí žiadajú ľudské zdroje o presmerovanie ich výplatných pások a podobne. Skrátka, nezáleží na role obete v spoločnosti. Kohokoľvek e-mail môže byť odcudzený a zacielený na kohokoľvek v rámci organizácie.

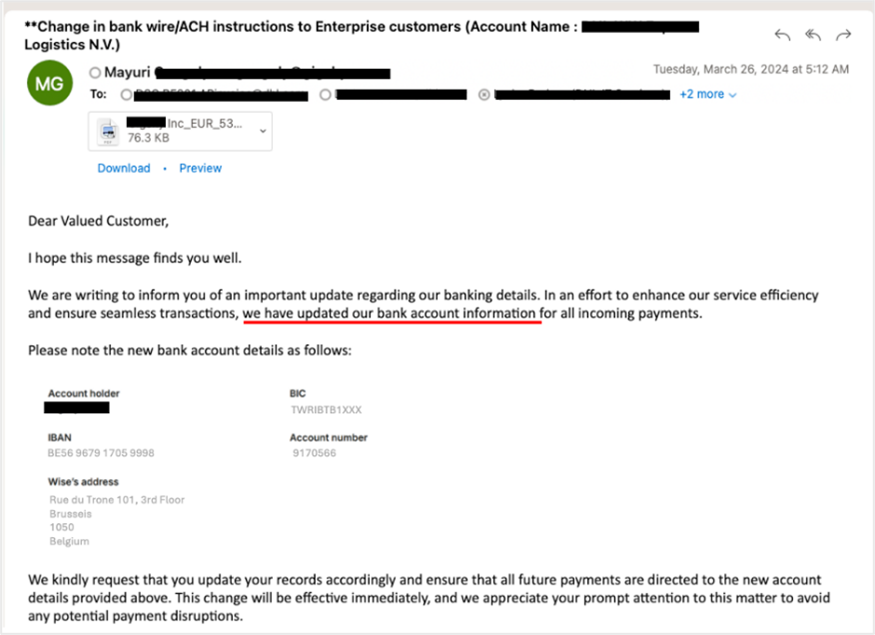

Scenár 2: Využitie vašich dodávateľov alebo obchodných partnerov, aby ste sa zamerali na svojich zamestnancov

Najčastejšou témou v tomto scenári je podvod s fakturáciou dodávateľov. Útočníci využijú dodávateľov spoločnosti aby buď poslali falošnú faktúru, alebo požiadali obeť, aby presmerovala platbu na bankový účet, ktorý útočníci ovládajú.

Tento prístup sa zameriava na medzipodnikové subjekty a môže mať za následok značné finančné straty pre tieto spoločnosti. Nie je to nič neobvyklé, že podniky prídu o desiatky miliónov dolárov.

Kompromitované účty dodávateľov je ťažké odhaliť. Okrem toho môžu protivníci použiť túto taktiku pri iných útokoch ako BEC. Môžu napríklad zmeniť faktúru na malvér a oklamať obeť, aby si stiahla škodlivú prílohu. Alebo môžu získať citlivé údaje od obete, ktorá sa domnieva, že komunikuje s dôveryhodným dodávateľom.

Bez ohľadu na ich cieľ musia útočníci iba zachytiť obchodnú komunikáciu medzi vami a vašimi dodávateľmi, aby dosiahli svoje ciele.

Scenár 3: Odcudzia Vašu identitu, aby ste zacielili na svojich obchodných partnerov

Útočníci môžu obrátiť vašich dodávateľov proti vám – a môžu tiež vás obrátiť proti vašim obchodným partnerom. Robia to tak, že spoofujú vaše dôveryhodné domény alebo registrujú domény, ktoré vyzerajú veľmi podobne ako vaše. Bez vhodných kontrol, ako je overenie e-mailu, sú vaše dôveryhodné domény náchylné na sfalšovanie.

Na rozdiel od spoofingu zobrazovaného mena je spoofing domény oveľa ťažšie rozpoznať, pretože sa zdá, že podvodný e-mail pochádza z legitímnej domény. V spoločnosti Proofpoint zistili, že v priemere asi 23 miliónov správ denne je od neautorizovaných odosielateľov, ktorí potenciálne sfalšujú dôveryhodné domény. A registrácia podvodných domén nemôže byť pre útočníkov jednoduchšia. Útočníci si napr. za jeden deň zaregistrovali až 300 domén na propagovanie phishingovej kampane.

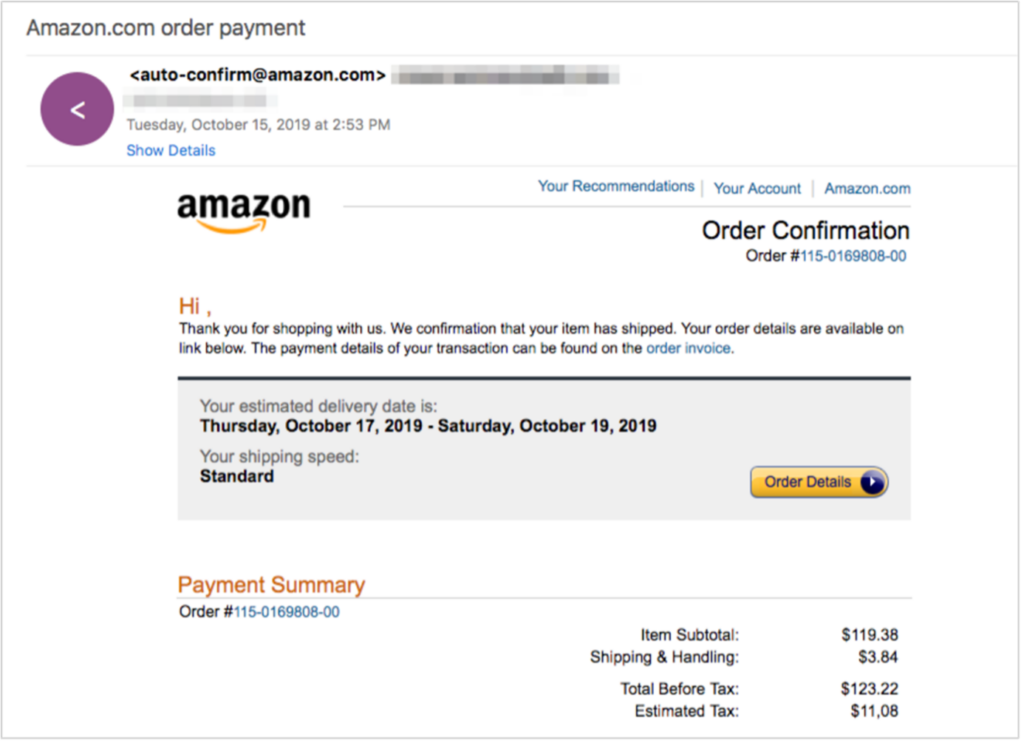

Scenár 4: Odcudzia vašu identitu, aby ste zacielili na svojich zákazníkov

Podobne ako v treťom scenári, útočníci sa môžu za vás vydávať, aby sa zamerali na vašich zákazníkov, čím by poškodili vašu značku alebo reputáciu. Je dôležité pochopiť, že útočníci sa môžu vydávať nielen za váš e-mail, ale aj e-mail aplikácie/služby, ktorú využívate – napríklad na automatické rozosielanie newsletterov.

V porovnaní s počtom transakčných e-mailov, ktoré aplikácie generujú, je počet e-mailov používateľov ako špička ľadovca. Okrem toho môžete mať veľký počet aplikácií tretích strán, napríklad od partnerov softvéru ako služby (SaaS), ktoré posielajú transakčné e-maily ako „vy“ svojim zákazníkom (a dokonca aj vašim zamestnancom). Napríklad:

- Spoločnosť môže použiť Salesforce na odosielanie letákov/noviniek zákazníkom

- Poskytovatelia zdravotnej starostlivosti môžu spolupracovať s dodávateľom SaaS a posielať pripomienky schôdzok

- Obchodníci môžu na odosielanie potvrdení objednávky alebo upozornení na dodanie použiť aplikácie tretích strán

Tieto e-maily sú vystavené riziku, ak nie sú chránené. Rovnako ako e-mail používateľa, e-mail aplikácie môže byť sfalšovaný. Tiež môže mať škodlivý obsah, ak útok kompromituje aplikáciu alebo poskytovateľa SaaS.

Tipy na zníženie rizika odcudzenia identity

Riziko odcudzenia identity je všadeprítomným problémom každého podniku. Viacvrstvový prístup k obrane vám môže pomôcť znížiť toto riziko. Robustné riešenie zabezpečenia e-mailov vám pomôže zastaviť väčšinu hrozieb skôr, ako sa dostanú do doručenej pošty vašich koncových používateľov. Dokáže tiež odhaliť a blokovať širokú škálu hrozieb, ktoré zahŕňajú taktiku odcudzenia identity, ako je phishing, malvér, ransomware a BEC.

Tu je niekoľko tipov, ako nájsť správne riešenie a znížiť riziko:

- Hľadajte pokročilé technológie. Na efektívnejšiu detekciu a blokovanie nových hrozieb potrebujete moderné riešenie zabezpečenia e-mailov , ktoré využíva umelú inteligenciu a strojové učenie spolu s analýzou správania, inteligenciou hrozieb a dokonca aj veľkými jazykovými modelmi (LLM).

- Podporte vedomosti svojich zamestnancov. Keďže neexistuje jediná technológia, ktorá by dokázala zastaviť 100 % hrozieb, je dôležité spárovať vaše riešenie na detekciu hrozieb s programom na zvyšovanie povedomia o bezpečnosti . Ak tak urobíte, vaši zamestnanci budú vedieť, že potrebujú identifikovať odosielateľa a bežné taktiky phishingu. Nezabudnite im tiež poskytnúť nástroje na nahlásenie akýchkoľvek podozrivých správ.

- Overte svoje e-maily. Kritickým aspektom rizika odcudzenia identity sú útočníci, ktorí spoofujú vašu doménu a zneužívajú vašu značku a povesť. E-mailová autentifikácia je jedným z najúčinnejších spôsobov, ako zabrániť falšovaniu domény. Hľadajte teda riešenie, ktoré dokáže overiť všetky vaše e-maily vrátane e-mailov používateľov a aplikácií.

- Hľadajte adaptívne ovládacie prvky. Aplikovanie adaptívnych kontrol, ako je izolácia adries URL od rizikových dodávateľov, vám umožňuje zmierniť vaše vystavenie ohrozeným účtom dodávateľov bez narušenia vášho podnikania.